Максим Исаев, 2 ноября 2019, 12:26 — REGNUM В первой половине 2019 года ни одна страна мира не подверглась большему количеству кибератак, чем Индия. Об этом заявили в индийской телекоммуникационной компании Subex, которая регулярно публикует отчёты в сфере кибербезопасности. Только за период с апреля по июнь 2019 года было зафиксировано увеличение числа кибератак на 22%, при этом эксперты обнаружили 2 тыс. 550 уникальных образцов вредоносных программ, говорится в статье издания The Economist.

Читайте также: National Interest: какие цели преследует игра США в Сирии?

Также сообщалось, что 28 октября вредоносные программы были обнаружены в компьютерных системах атомной электростанции Куданкулам, расположенной в штате Тамилнад, — самой новой и самой большой подобной электростанции в Индии. Исследователь в области кибербезопасности Пухрадж Сингх, который ранее работал в Национальной технической научно-исследовательской организации (NTRO) — техническом разведывательном управлении Индии, заявил, что неизвестная третья сторона проинформировала его в сентябре о наличии данного вредоносного программного обеспечения, после чего Сингх уведомил об этом правительство. Злоумышленники получили доступ высокого уровня, добавил Сингх.

Высокопоставленные чиновники, курирующие работу АЭС, решили нанести ответный удар, заявив о распространении «ложной информации» и настояв на том, что системы управления АЭС не могут быть взломаны, поскольку они не подключены к интернету. Однако 30 октября в органе, который осуществляет эксплуатацию АЭС, признали, что один из компьютеров действительно был заражён, однако его использовали только для обеспечения «административной» деятельности.

В принципе, если всё организовано правильно, то злоумышленники не смогут нанести ущерб ядерным реакторам. Системы управления объектами особой важности, включая электростанции, обычно изолируют от тех систем, которые подключены к интернету. Для этого используют межсетевые экраны или схемы, которые позволяют информации выходить наружу, но не пускают ничего внутрь.

Однако, несмотря на то, что компьютер, заражённый вирусом, находился снаружи цифровых барьеров, это всё равно вызывает беспокойство. Злоумышленники могли получить доступ к конфиденциальным электронным письмам, кадровым записям и другим деталям, которые могли бы облегчить получение доступа к изолированной операционной части АЭС. Считается, что США и Израиль смогли внедрить вирус Stuxnet в системы иранского завода по обогащению урана в 2007 году с помощью рабочего, который пронёс на территорию завода USB-флешку и подключил её к системе.

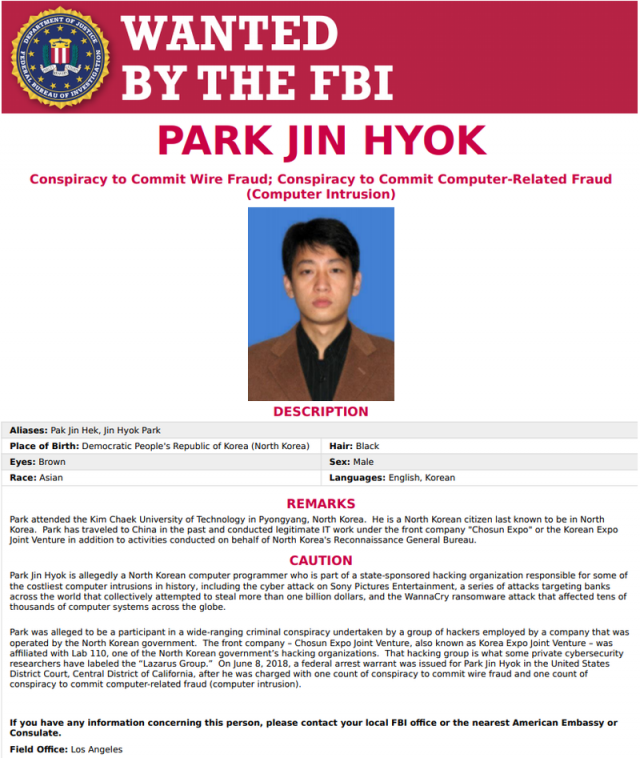

Неизвестно, кто осуществил атаку на АЭС Куданкулам, однако злоумышленники оставили ряд подсказок. Вредоносное ПО относится к семейству, известному как DTrack, которое позволяет злоумышленникам получать доступ к информации, содержащейся на компьютере жертвы. Обычно DTrack используют для мониторинга цели, что упрощает загрузку новых вредоносных программ. Первоначально DTrack был разработан группой хакеров, известных как Lazarus Group, деятельностью которых, как считается, управляют из Северной Кореи.

Самой известной атакой Lazarus Group стала кибератака на Sony Pictures в 2014 году. Атаку осуществили в ответ на фильм, в котором решили высмеять северокорейского лидера Ким Чен Ына. Однако в большинстве случаев они преследуют корыстные цели. В 2016 году хакеры из Lazarus Group украли у центрального банка Бангладеш $81 млн. В 2017 году они запустили масштабную атаку WannaCry Ransomware, которая поразила более 200 тыс. компьютеров в более чем 150 странах мира.

В прошлом хакеры из Lazarus Group использовали зараженные серверы в Индии и других странах Азии в качестве платформы для кибер-пиратства по всему миру. В сентябре 2019 года обнаружили версию DTrack, которую использовали для организации атак на индийские финансовые учреждения. Эксперт британского аналитического центра по оборонным вопросам Royal United Services Institute (RUSI) Том Плант считает, что есть несколько правдоподобных причин, которые могли бы вызвать у КНДР интерес к АЭС Куданкулам. Например, у КНДР есть собственные планы в ядерной сфере: Северная Корея строит экспериментальный легководный ядерный реактор, который, возможно, похож на индийский реактор, и планирует в ближайшее время осуществить его запуск.

Северная Корея, по словам Планта, не имеет достаточного опыта работы с реакторами подобного типа. Из-за санкций ООН КНДР не может получить информацию о таких технологиях законным путём. По мнению Планта, было бы вполне разумно для КНДР собирать данные везде, где только можно, если северокорейский реактор сделан на основе российского реактора, используемого на АЭС Куданкулам, однако достоверная информация на этот счёт отсутствует. Адам Мейерс Crowdstrike — из компании, специализирующейся в области кибербезопасности, согласен с точкой зрения, что цель проникновения на АЭС Куданкулам, вероятно, заключалась в сборе разведданных, необходимых для продвижения энергетических планов КНДР.

Инфраструктура Индии плохо защищена от подобных киберпреступлений, считает эксперт Observer Research Foundation — независимого аналитического центра, базирующегося в Индии — Триша Рэй. «Совершенно очевидно, что люди, работающие на АЭС Куданкулам, не были обучены основам кибербезопасности», — считает Рэй. Здесь может возникнуть проблема, поскольку все большее количество систем подключаются к интернету, но при этом не происходит «пропорционального роста» уровня кибербезопасности, добавила эксперт.

Читайте также: Project Syndicate: тори могут пасть жертвой «успеха» страны после Брексита?

Подобная ситуация может иметь место и за пределами Индии. Раньше в атомной энергетике считали, что имеющихся средств защиты достаточно, для обеспечения должно уровня кибербезопасности. «В последнее время произошло немало успешных атак на цифровые активы в ядерном секторе и других отраслях. Этого достаточно для того, чтобы дискредитировать подобное предположение», — говорится в отчёте, который в июле 2019 года опубликовали эксперт британского аналитического центра Chatham House Бейза Унал и бывший директор британского Управления по гражданской ядерной безопасности Роджер Брант.

При этом ядерные объекты Индии подвергались более ранним кибератакам. В 1998 году, вскоре после того, как Индия провела ядерные испытания, группа подростков из США, Великобритании и Новой Зеландии взломала административные компьютеры Центра атомных исследований им. Бхабхи — главного ядерного исследовательского центра Индии. Они смогли прочитать конфиденциальные электронные письма и файлы, а также повредили веб-сайт центра. «Не думайте, что разрушение — это круто, потому что это не так», — написали хакеры.